Awas! Malware MacOS Kini Bisa Menyamar sebagai Aplikasi Resmi

Rangkuman berita:

- Malware MacSync Stealer memanfaatkan proses notarization Apple, sehingga aplikasinya terlihat sah dan lolos pemeriksaan keamanan macOS.

- Kode berbahaya tidak disertakan saat aplikasi diperiksa Apple, melainkan diunduh belakangan melalui muatan tahap kedua (secondary payload).

- Aplikasi palsu dapat dijalankan cukup dengan klik dua kali, tanpa peringatan Gatekeeper atau langkah bypass tambahan.

- Pengguna perangkat Mac kini perlu lebih waspada saat memasang aplikasi dari internet.

Peneliti keamanan menemukan metode baru yang memungkinkan malware menyamar sebagai aplikasi resmi dan lolos dari sistem pemeriksaan keamanan bawaan macOS, sehingga berpotensi mencuri data sensitif pengguna tanpa terdeteksi.

Temuan dipublikasikan oleh tim peneliti ancaman, keamanan, dan ilmuwan data Jamf Threat Labs. Dalam laporannya, Jamf menyebut metode tersebut sebagai salah satu bentuk evolusi distribusi malware macOS yang paling canggih sejauh ini.

Secara khusus, malware yang ditemukan oleh tim Jamf adalah varian terbaru dari MacSync Stealer, jenis perangkat lunak berbahaya yang dirancang untuk menyerang sistem operasi macOS dan bertujuan mencuri informasi dan data sensitif pengguna.

Menyamar

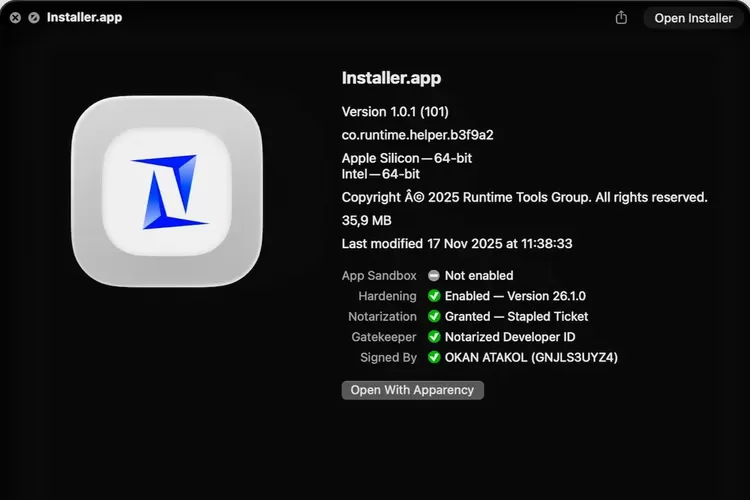

Jamf melaporkan, pembuat MacSync Stealer memanfaatkan jalur resmi Apple, yakni proses notarization, untuk menembus sistem keamanan macOS.

Notarisasi Apple sendiri merupakan sistem keamanan otomatis milik Apple, berfungsi untuk memverifikasi perangkat lunak macOS yang didistribusikan di luar Mac App Store. Karena telah melewati proses ini, aplikasi biasanya dianggap aman oleh sistem macOS dan pengguna awam.

Verifikasi ini digunakan untuk memastikan bahwa perangkat lunak yang ter-install memiliki tanda tangan pengembang (Developer ID) yang valid dan terdeteksi tidak mengandung malware, sehingga dianggap aman oleh sistem.

Detail aplikasi installer yang menunjukkan notarisasi palsu dari Apple.

Detail aplikasi installer yang menunjukkan notarisasi palsu dari Apple.

Pada skema serangan terbaru ini, kata tim Jamf, malware tidak langsung ditanam di dalam aplikasi. Sebaliknya, pembuat malware justru menyisipkan MacSync Stealer melalui aplikasi berbasis Swift yang sudah ditanda-tangani dan dinotariskan Apple.

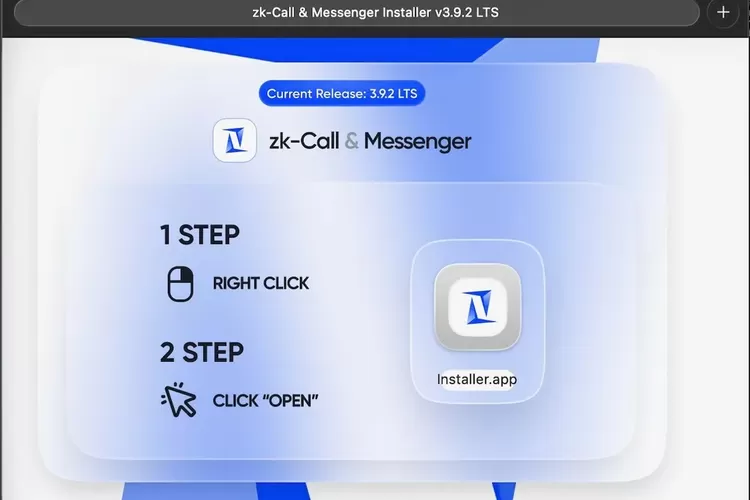

Aplikasi palsu ini didistribusikan sebagai installer bernama "zk-Call & Messenger", dan pengguna disarankan untuk membukanya lewat website.

Jamf menjelaskan, karena aplikasi tersebut sudah ditandatangani dan dinotariskan, pengguna tidak perlu lagi melakukan bypass Gatekeeper, seperti klik kanan lalu Open atau perintah Terminal, yang sebelumnya kerap digunakan dalam penyebaran MacSync Stealer.

Dalam serangan ini, aplikasi palsu tersebut dapat dijalankan hanya dengan mengeklik dua kali, sehingga tahap awal instalasi berjalan mulus tanpa intervensi Gatekeeper.

Nantinya setelah installer terbuka, aplikasi palsu baru mulai menjalankan serangan dengan mengunduh muatan tahap kedua (secondary payload) dari server penyerang.

Nah muatan kedua inilah yang akan memasang MacSync Stealer yang sebenarnya ke dalam sistem, dan mulai melakukan pencurian data pengguna.

Setelah berhasil terpasang, MacSync Stealer diketahui dapat mencuri berbagai data sensitif, termasuk kredensial akun, informasi sistem, dan data pribadi pengguna.

Petunjuk pemasangan aplikasi palsu zk-Call & Messenger di macOS.

Petunjuk pemasangan aplikasi palsu zk-Call & Messenger di macOS.

Tim peneliti Jamf menyebut, metode dua tahap ini membuat pemeriksaan keamanan menjadi lebih sulit. Sebab, Apple tidak mendeteksi malware pada tahap notarization karena kode berbahaya belum ada di dalam aplikasi ketika diperiksa.

Kode tersebut baru muncul setelah aplikasi dibuka oleh pengguna dan melewati Gatekeeper, sehingga membuat pendeteksian malware selama proses notarisasi menjadi lebih rumit, sebagaimana dihimpun KompasTekno dari Apple Insider.

Temuan ini menunjukkan bahwa pengguna macOS tidak bisa lagi hanya mengandalkan status “aplikasi resmi” sebagai indikator keamanan.

Tim peneliti juga mengakui bahwa metode serangan macOS berbasis aplikasi Swift, bertanda-tangan digital dan dinotariskan Apple, serta lengkap dengan secondary payload ini belum pernah mereka temui sebelumnya.

Bukan kasus pertama

Metode memanfaatkan notarization process sebenarnya bukan hal baru. Pada tahun 2020, peneliti juga pernah menemukan malware yang dinotariskan Apple karena saat proses pemeriksaan, sistem gagal mendeteksi script berbahaya.

Adapun yang membedakan dengan temuan terbaru di 2025 ini adalah aplikasi yang telah dinotarisasi tidak mengandung kode berbahaya itu sendiri, tetapi memanggilnya dari internet setelah melalui pemeriksaan Gatekeeper.

Tim peneliti Jamf sendiri menyatakan bahwa mereka telah melaporkan ID Tim Pengembang terkait ke pihak Apple, dan sertifikat pengembangnya telah dicabut. Namun, hash direktori kode aplikasi palsu tersebut masih belum diblokir sepenuhnya.

Tag: #awas #malware #macos #kini #bisa #menyamar #sebagai #aplikasi #resmi